Introduction

La Tunisie connaît une transformation numérique sans précédent. Des petites entreprises aux grandes corporations, la présence en ligne est devenue incontournable. Cependant, cette croissance s’accompagne de défis majeurs en matière de sécurité. Une étude approfondie menée par Securas Technologies en 2025 révèle un portrait important du paysage web tunisien : 17,90% des sites audités présentent des vulnérabilités réelles détectables (Critical, High, Medium), tandis que 39,75% sont confirmés comme non vulnérables.

Que vous gériez un site e-commerce, un blog professionnel ou une plateforme d’entreprise, comprendre ces risques est crucial pour protéger votre présence en ligne et celle de vos clients.

Les Chiffres Qui Font Réfléchir

L’étude de Securas Technologies a analysé 36 896 sites web tunisiens en utilisant une méthodologie rigoureuse combinant OSINT, reverse DNS, et des outils propriétaires de détection de technologies. Voici les résultats clés :

•36 896 domaines web tunisiens collectés et analysés

•10 259 sites actuellement en ligne (27,81%)

•26 637 sites hors ligne (72,19%)

•6 344 sites audités pour les vulnérabilités

•17,90% des sites audités présentent des vulnérabilités réelles (Critical, High, Medium)

Ces chiffres révèlent une réalité importante : non seulement beaucoup de sites tunisiens sont hors ligne, mais parmi ceux qui sont audités, environ 1 site sur 5,5 présente des vulnérabilités réelles nécessitant une attention immédiate.

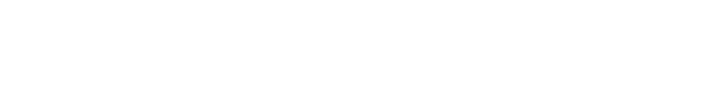

Le Marché des CMS en Tunisie

Comprendre quels CMS dominent le marché tunisien est essentiel pour évaluer les risques de sécurité. L’étude révèle une concentration intéressante :

Magento domine avec 20,33% du marché (7 501 sites), particulièrement dans le segment e-commerce. Magento offre une plateforme robuste pour les boutiques en ligne, mais sa complexité peut aussi créer des surfaces d’attaque si elle n’est pas correctement configurée.

WordPress arrive en deuxième position avec 16,51% (6 090 sites, incluant WooCommerce). WordPress est populaire auprès des blogs, petites entreprises et sites institutionnels. Parmi ces sites WordPress :

•4 647 sont en ligne (76,28%)

•1 443 sont hors ligne (23,72%)

Les autres CMS complètent le paysage :

•PrestaShop : 540 sites (1,46%)

•Joomla : 303 sites (0,82%)

•Drupal : 191 sites (0,52%)

•Shopify : 192 sites (0,52%)

•Laravel et autres frameworks : 140+ sites

10,67% des sites (3 936 domaines) n’utilisent pas de CMS détectable, indiquant un développement sur mesure ou une présence statique.

Les Vulnérabilités Qui Menacent Votre Site

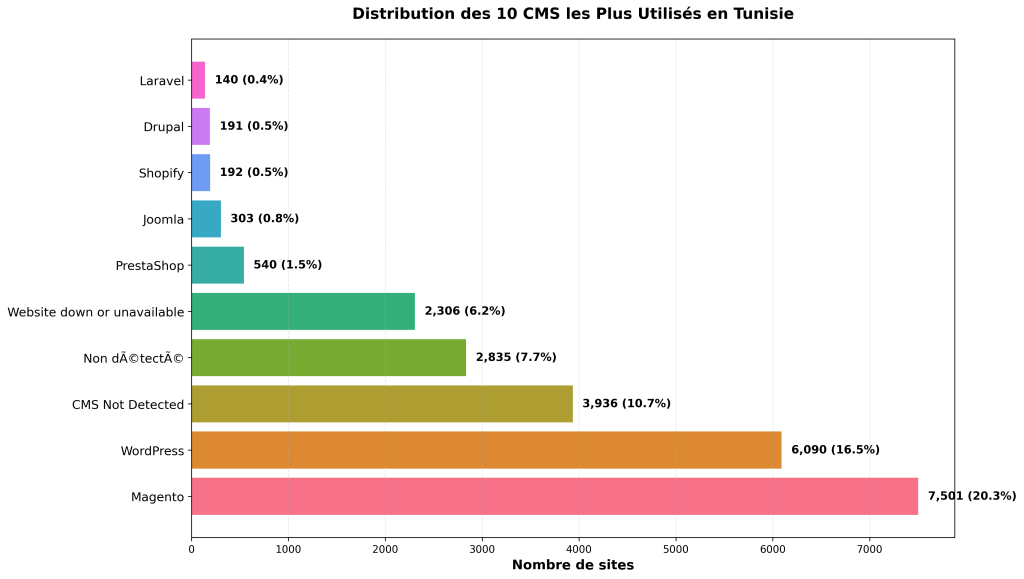

L’audit de sécurité a révélé une répartition des vulnérabilités par degré de sévérité :

Vulnérabilités Critiques (0,59% – 37 sites) Ces vulnérabilités permettent potentiellement une prise de contrôle totale du serveur. Elles incluent des failles d’exécution de code distant, des injections SQL non filtrées, ou des authentifications contournables. Si votre site en est affecté, vous êtes en danger immédiat.

Vulnérabilités Élevées (5,07% – 318 sites) Ces failles permettent un accès administrateur, une escalade de privilèges, ou l’accès à des données sensibles. Elles nécessitent une correction urgente.

Vulnérabilités Moyennes (12,23% – 767 sites) Incluant les injections SQL partielles, les failles XSS, et autres attaques courantes. Elles peuvent permettre le vol de données ou la modification du contenu.

Total des Vulnérabilités Réelles : 17,90% (1 122 sites)

Vulnérabilités Faibles (3,64% – 228 sites) Divulgation d’informations, configurations non optimales, ou problèmes de sécurité mineurs.

Statut Unknown (38,71% – 2 427 sites) Impossible à évaluer, généralement en raison de sites hors ligne ou de configurations spéciales.

Sites Non Vulnérables (39,75% – 2 492 sites) 39,75% des sites audités ne présentent aucune vulnérabilité détectable lors du scan de surface passif.

Les 6 Menaces Courantes Détectées

Notre analyse a identifié six catégories principales de vulnérabilités :

1. Versions Obsolètes de CMS Beaucoup de sites tunisiens utilisent des versions anciennes de WordPress, Magento ou PrestaShop. Chaque version contient des vulnérabilités connues et documentées publiquement, ce qui les rend faciles à exploiter pour les attaquants.

2. Plugins et Thèmes Non Mis à Jour Même si le CMS est à jour, les plugins et thèmes peuvent rester obsolètes. Ces extensions sont souvent développées par des tiers et peuvent contenir des failles graves.

3. Configuration Serveur Faible Absence de certificats SSL/TLS, en-têtes de sécurité manquants, permissions de fichiers incorrectes, ou serveurs mal configurés. Ces problèmes facilitent les attaques man-in-the-middle et l’accès non autorisé.

4. Exposition d’Informations Sensibles Divulgation de numéros de version, chemins de fichiers, ou autres informations techniques dans le code source. Ces informations aident les attaquants à identifier les failles spécifiques à exploiter.

5. Absence de Web Application Firewall (WAF) Sans WAF, les sites sont exposés aux attaques XSS, SQL Injection, et autres attaques courantes au niveau applicatif.

Les Conséquences d’un Site Vulnérable

Les risques ne sont pas théoriques. Un site vulnérable peut subir :

•Vol de données clients : Accès aux bases de données contenant les informations personnelles et financières

•Indisponibilité du site : Attaques DDoS ou suppression de fichiers critiques

•Injection de malware : Utilisation de votre site pour infecter les visiteurs

•Utilisation pour attaques DDoS : Votre serveur devient un vecteur d’attaque contre d’autres sites

•Perte de confiance : Dégâts à la réputation de votre entreprise

Comment Sécuriser Votre Site Web

1. Effectuez des Audits Réguliers Testez votre site au moins trimestriellement pour identifier les vulnérabilités avant qu’elles ne soient exploitées. Un audit professionnel peut identifier des failles que vous ne verriez pas autrement.

2. Maintenez Tout à Jour

•Mettez à jour votre CMS dès que des patches de sécurité sont disponibles

•Supprimez les plugins et thèmes non utilisés

•Gardez votre serveur et ses dépendances à jour

3. Déployez un Web Application Firewall (WAF) Un WAF filtre les requêtes malveillantes avant qu’elles n’atteignent votre application. C’est une couche de protection essentielle.

4. Mettez en Place un Monitoring 24/7 Surveillez les accès à votre site, analysez les logs, et configurez des alertes pour les anomalies. La détection précoce peut prévenir les dégâts majeurs.

5. Formez Votre Équipe Sensibilisez votre équipe aux risques de phishing, aux bonnes pratiques de sécurité, et à la gestion sécurisée des mots de passe.

Méthodologie de l’Étude

Pour assurer la fiabilité de ces résultats, l’étude a suivi une méthodologie rigoureuse :

Étape 1 : Collecte via OSINT et Reverse DNS 36 896 domaines tunisiens ont été collectés en interrogeant les principaux serveurs DNS tunisiens et en utilisant des techniques OSINT.

Étape 2 : Analyse et Nettoyage Les données ont été nettoyées pour supprimer les doublons et valider chaque domaine.

Étape 3 : Détection du Statut Chaque site a été testé pour déterminer s’il était en ligne ou hors ligne.

Étape 4 : Analyse des Technologies Utilisant CyberScan (outil propriétaire) et un modèle IA interne, les technologies et CMS ont été détectés avec haute précision.

Étape 5 : Analyse de Vulnérabilité Un scan de surface passif a été effectué sur 6 344 sites. Aucun scan intrusif n’a été réalisé. Les vulnérabilités ont été identifiées en analysant les versions du CMS, des thèmes et des plugins.

Important : Cette étude repose sur une analyse passive. La confirmation définitive des vulnérabilités nécessite une analyse plus approfondie et le consentement des propriétaires de sites.

Conclusion

L’État de la Sécurité Web en Tunisie 2025 révèle un paysage numérique en croissance mais confronté à des défis majeurs de sécurité. Avec 17,90% des sites audités présentant des vulnérabilités réelles détectables, la sécurité n’est plus optionnelle—c’est une nécessité.